Group-IB thông tin, chiến dịch tấn công lừa đảo nhắm vào người dùng các ngân hàng, tổ chức tài chính tại Việt Nam đã khởi động vào tháng 5 năm 2019, với việc đăng ký tên miền đầu tiên. Tên miền lừa đảo mới nhất đã được kích hoạt vào ngày 1/6/2022.

Theo mô tả, nhóm tội phạm đã sử dụng tin nhắn SMS, Telegram,WhatsApp và trang Facebook giả mạo của các công ty dịch vụ tài chính hợp pháp của Việt Nam để lôi kéo nạn nhân vào các trang lừa đảo. Các tin nhắn lừa đảo được ngụy trang giống như các thông tin chính thức đến từ các ngân hàng, sàn giao dịch hoặc công ty thương mại điện tử.

Phổ biến là hình thức gửi tin nhắn SMS lừa đảo thông báo cho người dùng đã được tặng quà và cần đăng nhập vào trang của ngân hàng để nhận quà. Đồng thời cho biết cơ hội này sẽ sớm hết hạn, để tạo động lực thôi thúc người dùng. Một trong những chiến thuật của những kẻ điều hành chiến dịch là sử dụng các URL rút gọn khiến người dùng bình thường không thể phân biệt được tính hợp pháp của URL.

|

| Cơ sở hạ tầng của những kẻ lừa đảo. Nguồn: Hệ thống phân tích mối đe dọa của Group-IB |

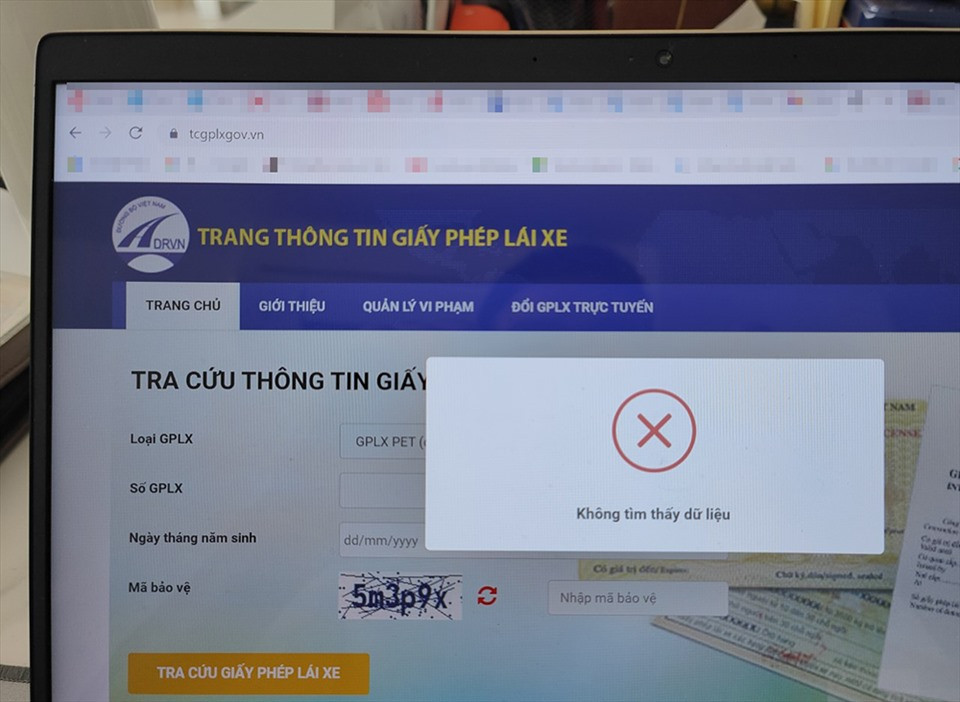

Khi nhấp vào các liên kết, người dùng sẽ được chuyển tiếp đến một trang web giả mạo có logo của 27 ngân hàng và tổ chức tài chính uy tín, dưới dạng một trang độc lập hoặc dưới dạng tùy chọn thả xuống, để nạn nhân có thể chọn ngân hàng mà họ đã đăng ký.

Khi người dùng chọn một ngân hàng từ danh sách sẽ được chuyển hướng đến một trang lừa đảo khác, giống như trang hợp pháp của ngân hàng. Sau khi nhập tên người dùng và mật khẩu, nạn nhân sẽ được đưa đến trang web giả mạo tiếp theo yêu cầu cung cấp Mật khẩu dùng một lần (OTP).

Sau đó, những kẻ lừa đảo sử dụng thông tin đăng nhập đã bị đánh cắp để đăng nhập vào tài khoản thực của nạn nhân. Sau khi nạn nhân nhận được mã OTP từ ngân hàng của họ (theo yêu cầu của kẻ lừa đảo) và nhập mã vào trang xác thực giả mạo, tội phạm mạng có thể toàn quyền truy cập vào tài khoản ngân hàng của họ. Với những thông tin này, những kẻ lừa đảo có thể bắt đầu các giao dịch bất hợp pháp.

Sau khi nạn nhân “đăng nhập” vào trang web giả mạo, họ sẽ nhận được một thông báo cho biết “giao dịch vẫn đang được xử lý”. Phương pháp trùng lặp này cho phép tội phạm mạng đánh cắp tiền từ tài khoản của nạn nhân và thu thập một lượng lớn dữ liệu cá nhân (tên, địa chỉ, số chứng minh nhân dân hoặc căn cước công dân, số điện thoại, ngày sinh và nghề nghiệp). Những thông tin này có thể được mua bán trong cộng đồng tội phạm mạng hoặc được bán cho những kẻ xấu, phục vụ các cuộc tấn công tiếp theo nhắm vào nạn nhân.

Group-IB (CERT-GIB) cho biết, đã xác định được 240 tên miền liên kết nằm trong cơ sở hạ tầng của chiến dịch lừa đảo. Khi phát hiện có hoạt động bất thường, CERT-GIB đã thông báo cho Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT/CC) thuộc Cục An toàn thông tin.

Hiện tại, tất cả 240 tên miền đã bị ngăn chặn nhưng các tên miền mới vẫn thường xuyên xuất hiện. CERT-GIB ước tính từ đầu năm 2021, đã có ít nhất 7.800 người dùng có nguy cơ trở thành nạn nhân khi truy cập vào 44 trang web giả mạo trong số 240 trang web được ghi nhận

Group-IB sẽ tiếp tục hợp tác với các công ty đăng ký tên miền và các cơ quan chức năng khác để gỡ bỏ các tên miền mới khi chúng được xác định, ngăn chặn nguy cơ gia tăng tổn thất tài chính cho người dùng và giảm thiểu thiệt hại đến danh tiếng của các tổ chức tài chính có liên quan.

Đến nay, chiến dịch này dường như chỉ giới hạn ở Việt Nam. Các chuyên gia khuyến cáo, trong thời gian này, người dùng nên cần cảnh giác với những thông tin đến từ các tổ chức tài chính có nội dung mang tính hối thúc hoặc đe dọa. Điều quan trọng là cần chú ý đến tên miền của URL trong trình duyệt và cảnh giác với các trang web khả nghi, hoặc liên tục điều hướng.