Vốn dĩ, các tổ chức chính phủ và quân đội thường là mục tiêu hàng đầu của tin tặc, do dữ liệu bí mật và nhạy cảm trên mạng của họ và email, phần mềm độc hại tiếp tục là một trong những phương thức tấn công vi phạm phổ biến.

Một nhóm tin tặc nhà nước bị nghi ngờ đã đánh cắp dữ liệu quân sự của các nước châu Á. Ảnh: @AFP.

Mới đây, một chiến dịch hack bị nghi ngờ có liên quan đến một chính phủ châu Á đã xâm phạm bảy mục tiêu cao cấp ở Đông Nam Á và châu Âu, bao gồm các cơ quan chính phủ và quân đội, theo công ty an ninh mạng Group-IB dẫn tin.

Nhóm tin tặc mới được xác định, có tên là Dark Pink, đã sử dụng email lừa đảo và phần mềm độc hại tiên tiến để xâm phạm hệ thống phòng thủ của các chi nhánh quân sự ở Philippines và Malaysia, cũng như các tổ chức chính phủ ở Campuchia, Indonesia và Bosnia-Herzegovina, từ tháng 9 đến tháng 12 năm ngoái. Phần lớn các cuộc tấn công nhằm vào các cơ quan quân sự, các bộ và cơ quan chính phủ, các tổ chức tôn giáo và phi lợi nhuận ở Campuchia, Indonesia, Malaysia, Philippines, Việt Nam, Bosnia và Herzegovina, với một vụ xâm nhập không thành công được báo cáo là nhằm vào một tổ chức phát triển châu Âu giấu tên có trụ sở tại Việt Nam, Group-IB có trụ sở tại Singapore cho biết trong một báo cáo được công bố hôm 11/1.

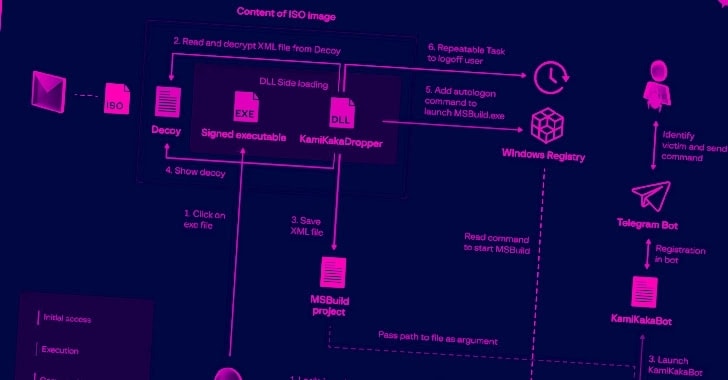

Điều làm cho các cuộc tấn công của Dark Pink trở nên hiệu quả là việc họ sử dụng một loạt chiến thuật, kỹ thuật và quy trình mới hiếm thấy trước đây trong các nhóm tác nhân đe dọa liên tục nâng cao (APT). Bộ công cụ tùy chỉnh của họ bao gồm các phần mềm đánh cắp thông tin TelePowerBot, KamiKakaBot, Cucky và Ctealer (tất cả các tên do Group-IB đặt). Chúng cũng có thể lây nhiễm các thiết bị USB được gắn vào máy tính bị xâm nhập và giành quyền truy cập vào trình nhắn tin trên máy bị nhiễm.

Bên cạnh đó, một trong những email lừa đảo trực tiếp của Dark Pink được sử dụng để giành quyền truy cập ban đầu đã được Group-IB tìm thấy. Trong trường hợp cụ thể này, kẻ đe dọa đóng giả làm người xin việc đang ứng tuyển vào vị trí thực tập sinh PR và Truyền thông.

Trong email, kẻ đe dọa đề cập rằng họ đã tìm thấy vị trí tuyển dụng trên một trang web tìm việc, điều này có thể gợi ý rằng kẻ đe dọa quét bảng công việc và sử dụng thông tin này để tạo email lừa đảo có liên quan cao. Điều này cho thấy những email lừa đảo này được quản lý cẩn thận như thế nào để chúng trở nên nguy hiểm.

Trong cuộc tấn công nói trên, email chứa một URL rút ngắn liên kết đến trang chia sẻ tệp miễn phí, nơi nạn nhân có thể chọn tải xuống ảnh ISO. Điều này chứa tất cả các tệp cần thiết để các tác nhân đe dọa lây nhiễm vào mạng máy tính của nạn nhân.

Blog gần đây của Group-IB cảnh báo về một nhóm mối đe dọa liên tục nâng cao ( APT ) tương đối mới mang đến nhiều kỹ thuật và thủ tục gián điệp nguy hiểm hơn so với trước đây. Ảnh: @AFP.

Trong tình huống này, nạn nhân có khả năng tìm kiếm sơ yếu lý lịch của ứng viên được cho là, thường được gửi dưới dạng tài liệu MS Word, nhưng tác nhân đe dọa đã ngầm đính kèm bao gồm tệp .exe bắt chước tệp MS Word. Bằng cách sử dụng biểu tượng MS Word và viết đuôi là ".doc" vào tên tệp, những kẻ đe dọa đã cố gắng khiến nạn nhân nhầm lẫn để tin rằng tệp an toàn để mở.

"Mục tiêu chính của Dark Pink APT là thực hiện hoạt động gián điệp của công ty, đánh cắp tài liệu, thu âm thanh từ micrô của các thiết bị bị nhiễm và lọc dữ liệu từ các trình nhắn tin", nhà nghiên cứu Andrey Polovinkin của Group-IB cho biết, ông cũng mô tả hoạt động này là một "chiến dịch APT cực kỳ phức tạp". được tung ra bởi những kẻ đe dọa dày dạn kinh nghiệm".

Các cơ quan chính phủ và quân đội có liên quan ở những quốc gia kể trên đã không trả lời ngay lập tức các yêu cầu bình luận qua email nào về thông tin này.

Andrey Polovinkin, nhà phân tích phần mềm độc hại tại Group-IB cho biết: "Hoạt động của Dark Pink rất quan trọng, vì rõ ràng là họ đã cố gắng đánh cắp tài liệu từ các mạng bị xâm nhập để tìm thông tin nhạy cảm; Có tính đến phương thức hoạt động của nhóm, danh sách mục tiêu bao gồm chủ yếu là các cơ quan chính phủ và quân đội, cũng như bộ công cụ tinh vi của họ, Dark Pink rất có thể là một nhóm chiến dịch gián điệp quốc gia không có giấy tờ trước đây".

Theo Group-IB, các cuộc tấn công mạng có khả năng bắt nguồn từ khu vực châu Á-Thái Bình Dương nhằm vào hoạt động gián điệp, bao gồm đánh cắp tài liệu và ghi âm từ các thiết bị được nhắm mục tiêu. Tin tặc đã gửi email mục tiêu chứa liên kết trang web có thể được sử dụng để tải xuống tệp độc hại, sau đó tệp này sẽ đánh cắp thông tin cá nhân từ các thiết bị bị nhiễm, bao gồm mật khẩu, lịch sử trình duyệt và dữ liệu từ các ứng dụng xã hội như Viber và Telegram.

Đại diện Group-IB nói với The Hacker News rằng không có đủ dữ liệu để quy kết rõ ràng, đầy đủ các tác nhân đe dọa đến một quốc gia cụ thể, nhưng lưu ý rằng nó có khả năng có nguồn gốc từ Châu Á-Thái Bình Dương dựa trên vị trí địa lý của các nạn nhân đã được xác định".

Ngoài kho phần mềm độc hại tinh vi của mình, nhóm này đã được quan sát thấy tận dụng các email lừa đảo trực tuyến để bắt đầu các cuộc tấn công nền tảng API Telegram để kiểm soát phần liên lạc chỉ huy.

Nhóm Dark Pink còn nổi bật hơn nữa khi sử dụng nhiều chuỗi lây nhiễm, trong đó các thông báo lừa đảo chứa liên kết đến tệp hình ảnh ISO bị bẫy để kích hoạt quy trình triển khai phần mềm độc hại. Trong một trường hợp, đối thủ đóng giả là một ứng viên xin thực tập PR. Ảnh: @AFP.

Cũng đáng chú ý là việc sử dụng một tài khoản GitHub duy nhất để lưu trữ các mô-đun độc hại và đã hoạt động từ tháng 5 năm 2021, cho thấy rằng Dark Pink đã có thể hoạt động mà không bị phát hiện trong hơn 1,5 năm.

Các nhà nghiên cứu Trung Quốc đến từ công ty DAS-Security có trụ sở tại Chiết Giang cũng đã công bố một báo cáo trên WeChat vào thứ sáu tuần trước về các tin tặc có tên là Saaiwc Group, có thể là tên gọi khác của Dark Pink. Họ cho biết, nhóm này đã nhắm mục tiêu vào một sáng kiến lãnh đạo do Bộ Ngoại giao Hoa Kỳ, quân đội Philippines, Bộ Kinh tế và Tài chính của Campuchia điều hành vào tháng 5, tháng 10 và tháng 11 tương ứng.